GadgetSquad.id – Lewat acara “Emergence of Ransomware 2.0 in the APAC region” hari ini (25/05/21), Kaspersky mengonfirmasikan bahwa 2020 adalah tahun “Ransomware 2.0” di Asia Pasifik (APAC). Pakar dari perusahaan keamanan siber global ini juga membahas dua kelompok ransomware terkenal yang secara khusus mengincar korban di wilayah tersebut, yaitu REvil dan JSWorm. Pertahanan dunia maya harus semakin ditingkatkan seiring diungkapnya dua kelompok ransomware paling aktif di wilayah Asia Pasifik ini.

Ransomware 2.0 sendiri merujuk pada grup yang berpindah tujuan dari penyanderaan data ke eksfiltrasi data, ditambah dengan pemerasan. Buntut dari serangan yang berhasil mencakup kerugian moneter yang signifikan hingga kerusakan reputasi.

“2020 adalah tahun paling produktif bagi keluarga ransomware yang beralih dari penyanderaan data ke eksfiltrasi data, ditambah lagi dengan pemerasan. Di Asia Pasifik, kami melihat kemunculan kembali yang menarik dari dua grup yang sangat aktif, REvil dan JSWorm. Keduanya muncul kembali saat pandemi mengamuk di wilayah tersebut tahun lalu dan kami tidak melihat tanda-tanda mereka akan berhenti dalam waktu dekat,” kata Alexey Shulmin, Kepala Analis Malware di Kaspersky.

REvil (alias Sodinokibi, Sodin)

Juli 2019, Kaspersky pertama kali menulis tentang REvil ransomware. Dikenal juga sebagai Sodinokibi dan Sodin, grup ini awalnya mendistribusikan dirinya sendiri melalui celah web Oracle dan melakukan serangan terhadap penyedia MSP (Managed Service Provider).

Saat aktivitas ransomware ini mencapai puncaknya pada Agustus 2019 dengan 289 korban potensial, telemetri Kaspersky memantau deteksi yang lebih rendah hingga periode Juli 2020. Dari menargetkan hanya 44 pengguna Kaspersky secara global pada Juni 2020 lalu, grup ransomware mempercepat serangan mereka. Hasilnya, solusi Kaspersky melindungi 877 pengguna di bulan Juli dari ancaman ini, mencatat peningkatan 1893% hanya dalam kurun waktu satu bulan.

Selain itu, pemantauan para ahli juga menunjukkan bagaimana kelompok ransomware tersebut secara aktif menyebarkan senjata berbahaya mereka dari Asia Pasifik ke dunia.

Baca Juga: Remote Desktop Protocol, Ancaman Lain di Masa Pandemi

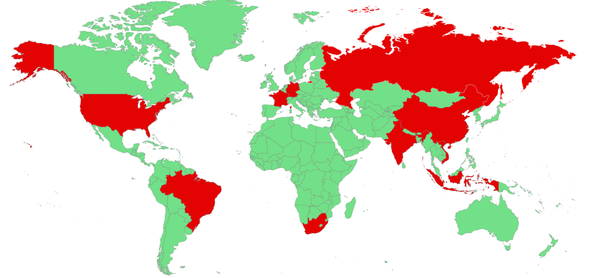

“Dulu di tahun 2019, sebagian besar korban mereka hanya dari kawasan Asia Pasifik – khususnya di Taiwan, Hong Kong, dan Korea Selatan. Namun tahun lalu, Kaspersky telah mendeteksi kehadiran mereka di hampir semua negara dan wilayah. Dapat dikatakan bahwa selama “masa hiatus”, pencipta REvil meluangkan waktu untuk meningkatkan persenjataan, metode dalam menargetkan korban, dan jangkauan jaringan mereka,” tambah Shulmin.

Asia Pasifik tetap menjadi salah satu target utama REvil ransomware ini. Dari 1.764 pengguna Kaspersky yang ditargetkan oleh grup pada tahun 2020, 635 (36%) di antaranya berasal dari wilayah tersebut. Brazil, bagaimanapun, mencatat jumlah pengguna terbanyak yang hampir terinfeksi dengan ancaman ini diikuti oleh Vietnam, Afrika Selatan, Cina, dan India.

Berdasarkan data yang diterbitkan oleh pelaku ancaman di situs kebocoran datanya, para ahli Kaspersky juga dapat mengkategorikan target grup ke dalam beberapa kelas industri umum. Bagian terbesar dari target ransomware dalam sektor industri ialah Teknik dan Manufaktur (30%). Ini diikuti oleh Keuangan (14%) dan Profesional dan Layanan Konsumen (9%). Industri Hukum, IT dan Telekomunikasi, serta Makanan dan Minuman mendapat perhatian yang sama sebesar 7%.

JSWorm (alias Nemty, Nefilim, Offwhite, Fusion, Milihpen, dll.)

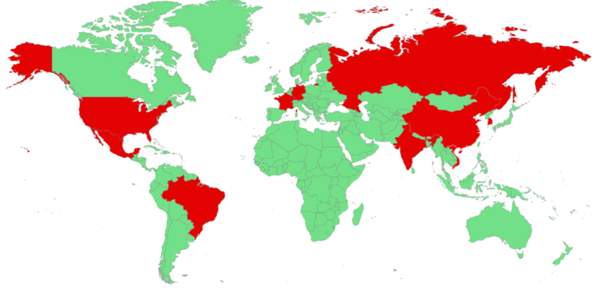

Seperti REvil, JSWorm juga memasuki lanskap ransomware pada tahun 2019. Namun, sebaran geografis korban awalnya lebih bervariasi. Bulan pertama, terdeteksi di seluruh dunia, meliputi Amerika Utara dan Selatan (Brasil, Argentina, AS), Timur Tengah dan Afrika (Afrika Selatan, Turki, Iran), Eropa (Italia, Prancis, Jerman) , dan Asia Pasifik (Vietnam).

Jumlah korban JSWorm relatif lebih rendah dibandingkan dengan REvil tetapi jelas bahwa kelompok ransomware ini semakin meningkat. Secara keseluruhan, solusi Kaspersky telah memblokir upaya serangan terhadap 230 pengguna secara global, masih meningkat 752% dibandingkan dengan 2019 yang hanya 27 pengguna yang hampir terinfeksi jenis ancaman ini.

Secara khusus, para ahli dari Kaspersky melihat adanya pergeseran minat kelompok ransomware ini ke wilayah Asia Pasifik. Secara global, China muncul sebagai negara dengan jumlah pengguna KSN terbanyak hampir terinfeksi JSWorm, diikuti oleh Amerika Serikat, Vietnam, Meksiko, dan Rusia. Lebih dari sepertiga (39%) dari semua perusahaan dan individu yang ditargetkan grup ini tahun lalu juga berlokasi di Asia Pasifik.

Baca Juga: Kode QR, Waspadai Penggunaannya!

Terkait industri yang ditargetkan, jelas bahwa keluarga ransomware ini mengincar infrastruktur penting dan sektor utama di seluruh dunia. Hampir setengah (41%) dari serangan JSWorm ditargetkan terhadap perusahaan di bawah industri Teknik dan Manufaktur. Energi dan Utilitas (10%), Keuangan (10%), Layanan Profesional dan Konsumen (10%), Transportasi (7%), dan Kesehatan (7%) juga berada di urutan teratas daftar mereka. Data ini berdasarkan data yang dipublikasikan oleh pelaku ancaman di situs kebocoran data mereka.

Agar tetap terlindungi dari Ransomware 2.0, pakar Kaspersky menyarankan perusahaan dan organisasi untuk:

- Selalu perbarui OS dan perangkat lunak Anda.

- Mengedukasi semua karyawan tentang praktik terbaik keamanan siber saat mereka bekerja secara jarak jauh.

- Hanya menggunakan teknologi yang aman untuk koneksi jarak jauh.

- Melakukan penilaian keamanan (security assesment) di jaringan Anda.

- Gunakan keamanan titik akhir dengan deteksi perilaku dan pengembalian data otomatis, seperti Kaspersky Endpoint Security for Business.

- Jangan pernah mengikuti tuntutan para pelaku kejahatan siber. Jangan pernah untuk melawan sendiri – hubungi Penegakan Hukum, CERT, dan vendor keamanan seperti Kaspersky.

- Ikuti tren terbaru dengan berlangganan intelijen ancaman premium, seperti Kaspersky APT Intelligence Service.

- Kenali musuh Anda: identifikasi malware baru yang tidak terdeteksi di lokasi dengan Kaspersky Threat Attribution Engine.

Info lengkap seputar Ransomware 2.0 silakan kunjungi Securelist.com.